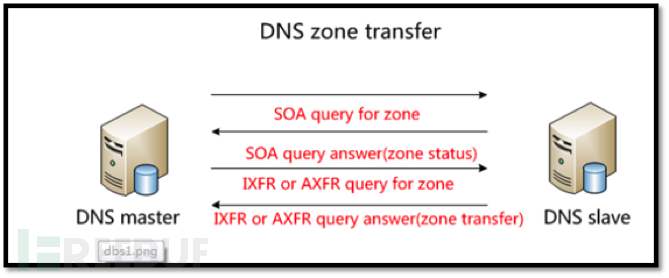

关于DNS区域传送漏洞

区域传送操作指的是一台后备服务器使用来自主服务器的数据刷新自己的zone数据库。一般来说,DNS区域传送操作只在网络里真的有后备域名DNS服务器时才有必要执行,但许多DNS服务器却被错误地配置成只要有人发出请求,就会向对方提供一个zone数据库的拷贝。当一个单位没有使用公用/私用DNS机制来分割外部公用DNS信息和内部私用DNS信息的时候,此时内部主机名和IP地址都暴露给了攻击者。就像是把一个单位的内部网络完整蓝图或导航图奉送给了别人。

详细了解,传送门,感觉这位大神写的蛮清楚的,可以参考下

服务指纹识别

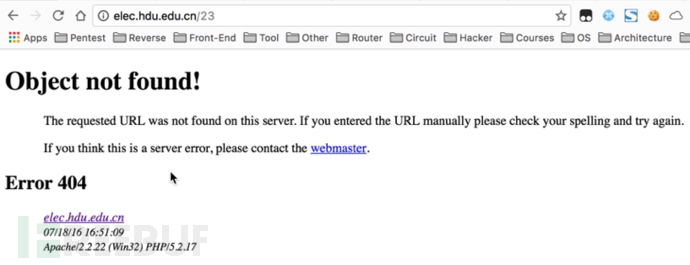

很多站点,可能没有自定义错误信息。因此在url上随便输入一个不存在的地址,可能会返回有用的信息。

通过上图,我们知道该站点的应用程序由PHP编写,Web服务器为Apathe/2.2.22,操作系统为Windows

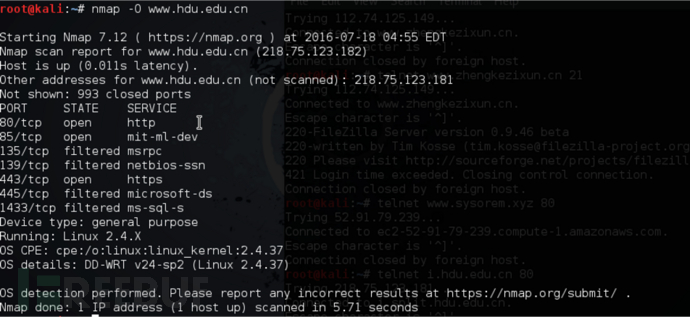

通过端口判断服务

通过扫描服务器开放的端口判断服务器上存在的服务,nmap具体使用在后面会讲到

从图中可以看出该服务器搭建了http(Web)、msrpc(文件共享)、MSSQL数据库等

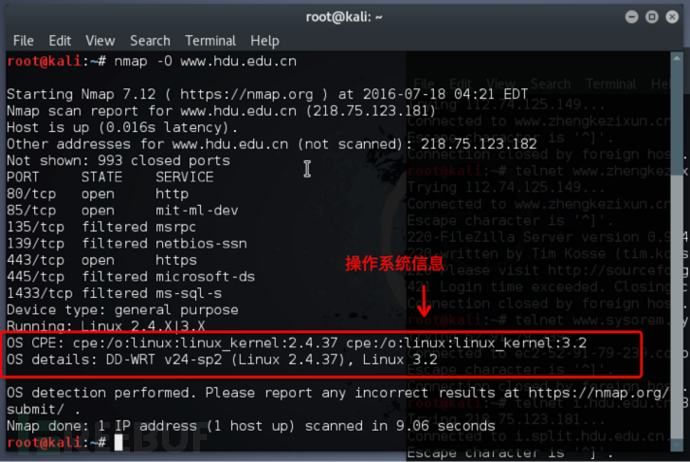

操作系统指纹识别

识别目标主机的操作系统,首先,可以帮助我们进一步探测操作系统级别的漏洞从而可以从这一级别进行渗透测试。其次,操作系统和建筑在本系统之上的应用一般是成套出现的,例如LAMP或者LNMP。操作系统的版本也有助于我们准确定位服务程序或者软件的版本,比如一般情况下windows server 2003 搭载的IIS为6.0,windows server 2008 R2 搭载的是IIS7.5。

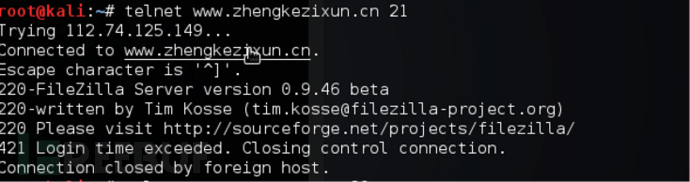

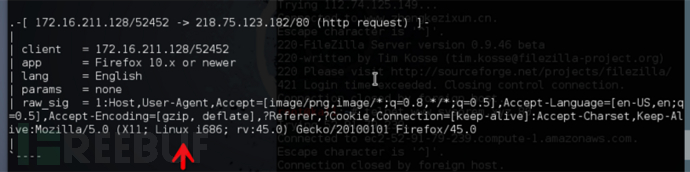

Banner抓取

banner抓取是应用程序指纹识别而不是操作系统指纹识别。Banner信息并不是操作系统本身的行为,是由应用程序自动返回的,比如apathe、exchange。而且很多时候并不会直接返回操作系统信息,幸运的话,可能会看到服务程序本身的版本信息,并以此进行推断。下图可以看出ftp服务器软件为FileZilla及版本等信息

使用Nmap进行操作系统探测

使用Nmap识别操作系统最简单的方法为使用-O参数

格式 nmap -O URI,从图中可以看到服务器操作系统为Linux

使用p0f进行操作系统探测

p0f是一款被动探测工具,通过分析网络数据包来判断操作系统类型。同时p0f在网络分析方面功能强大,可以用它来分析NAT、负载均衡、应用代理等。下面命令的含义为监听网卡eth0,并开启混杂模式。这样会监听到每一个网络连接,部分结果摘录如下:p0f -i eth0 –p

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容