域名枚举

在得到主域名信息之后,如果能通过主域名得到所有子域名信息,再通过子域名查询其对应的主机IP,这样我们能得到一个较为完整的信息。

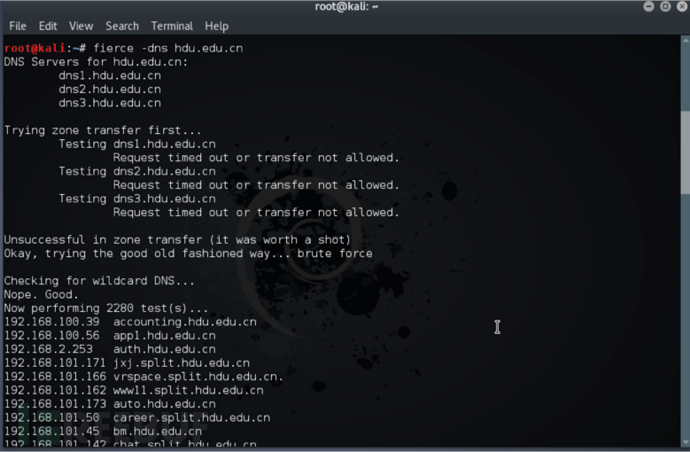

使用fierse工具,可以进行域名列表查询:fierce -dns domainName

除fierse之外,dnsdict6、dnsenum、dnsmap都可以进行域名枚举。

反向地址解析

我们经常使用到得DNS服务器里面有两个区域,即“正向查找区域”和“反向查找区域”,正向查找区域就是我们通常所说的域名解析,反向查找区域即是这里所说的IP反向解析,它的作用就是通过查询IP地址的PTR记录来得到该IP地址指向的域名.

由于在域名系统中,一个IP地址可以对应多个域名,因此从IP出发去找域名,理论上应该遍历整个域名树,但这在Internet上是不现实的。为了完成逆向域名解析,系统提供一个特别域,该特别域称为逆向解析域in-addr.arpa。这样欲解析的IP地址就会被表达成一种像域名一样的可显示串形式,后缀以逆向解析域域名”in-addr.arpa”结尾。例如一个IP地址:222.211.233.244,其逆向域名表达方式为:244.233.221.222.in-addr.arpa

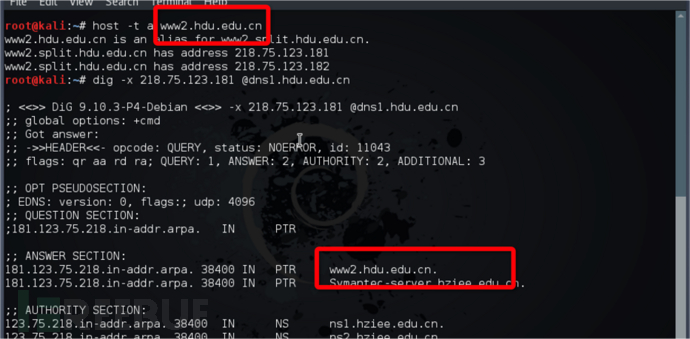

dig:使用dig进行反向解析的命令格式为:

dig -x ip @dnsserver #用 dig 查看反向解析

在线查询也是一种办法 http://dns.aizhan.com/

想要获得完整的信息,可以多尝试不同的工具,整合结果。很多工具无法做反向查询的原因,在于域名所有者没有添加反向解析记录。

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容