本教程将展示如何扫描WordPress获得可能存在的漏洞并列举WordPress用户。我们会在这个教程中解释如何使用Linux Kali的WPScan对用户root密码进行暴力猜解测试。

WordPress黑盒扫描器:WPScan

WPScan是一个扫描WordPress漏洞的黑盒子扫描器,它可以为所有Web开发人员扫描WordPress漏洞并在他们开发前找到并解决问题。我们还使用了Nikto,它是一款非常棒的Web服务器评估工具,我们认为这个工具应该成为所有针对WordPress网站进行的渗透测试的一部分。

WPScan已经被预安装在以下Linux系统中:

BackBox Linux(http://www.backbox.org/)

Kali Linux(http://www.kali.org/)

Pentoo(http://www.pentoo.ch/)

SamuraiWTF(http://samurai.inguardians.com/)

ArchAssault(https://archassault.org/)

BlackArch(http://blackarch.org/)

最新版本为WPScan2.8,当前版本的数据库包括:

- 共98个漏洞版本;

- 共1076个脆弱插件;

- 共361个脆弱主题;

- 共1104个版本漏洞;

- 共1763个插件漏洞;

- 共443个主题漏洞。

Windows不支持WPScan。最新版本的WPScan可以在Linux或Mac上下载使用:http://wpscan.org/

WPScan更新

使用以下命令更新漏洞库: wpscan -update

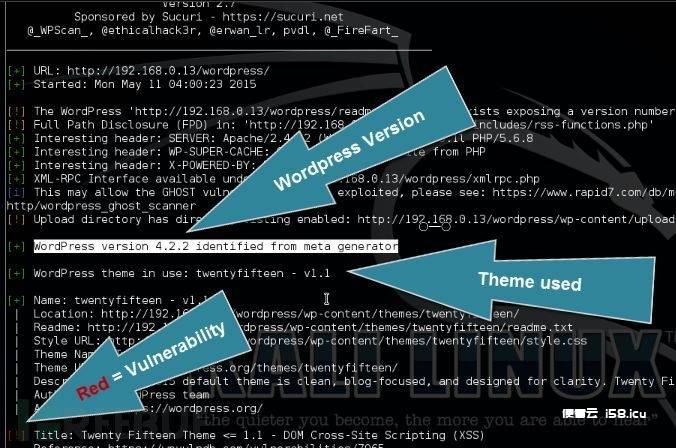

扫描WordPress漏洞

接下来使用下面的命令来扫描可能存在的漏洞网站: wpscan –url [wordpress url]

![WPscan-Wordpress-vulnerability-scanner.jpg 图片[1]-如何使用WPScan辅助渗透WordPress网站-使者云](https://i58-1251178265.cos.ap-nanjing.myqcloud.com/2024/04/20240404055420249.jpg?imageMogr2/format/webp/interlace/1/quality/100)

如何枚举用户列表

使用下面的命令来进行枚举:

wpscan –url [wordpress url] –enumerate u![WPscan-Wordpress-vulnerability-scanner2.jpg 图片[2]-如何使用WPScan辅助渗透WordPress网站-使者云](https://i58-1251178265.cos.ap-nanjing.myqcloud.com/2024/04/20240404055429509.jpg?imageMogr2/format/webp/interlace/1/quality/100)

如何暴力破解root密码

使用下面的命令来暴力破解用户的root密码:

wpscan –url [wordpress url] –wordlist [path to wordlist] –username [username to brute force] –threads [number of threads to use]![WPscan-Wordpress-vulnerability-scanner3.jpg 图片[3]-如何使用WPScan辅助渗透WordPress网站-使者云](https://i58-1251178265.cos.ap-nanjing.myqcloud.com/2024/04/20240404055437624.jpg?imageMogr2/format/webp/interlace/1/quality/100)

如何避免WordPress用户被枚举

如果你想要避免WordPress用户列表被列举,不要把用户名作为昵称,并且不要使用已经被大众知道的用户名。最好的方式是选择一个包含随机字符的名字做用户名并且使用其他名字作为昵称。WPScan扫描URL来获取用户名,所以如果你不使用这个用户名,你肯定不会被WPScan搜索到。

如何避免WordPress密码被暴力破解

最好的方式避免暴力破解就是限制登录次数和IP地址。最新版本的WordPress默认有这个选项。确保你限制输入条目最大为3,增加锁定功能(即6次密码尝试就上锁)。

教学视频

枚举参数

下面是可以在扫描中用到的枚举参数:

–enumerate | -e [option(s)] Enumeration.option : u – usernames from id 1 to 10 u[10-20] usernames from id 10 to 20 (you must write [] chars) p – plugins 插件 vp – only vulnerable plugins 只有脆弱插件 ap – all plugins (can take a long time) 所有插件 tt – timthumbs t – themes 主题 vt – only vulnerable themes 只有脆弱主题 at – all themes (can take a long time) 所有主题其他参数:“-e tt,p”,这几个参数被用于列举timethumbs和插件。

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容